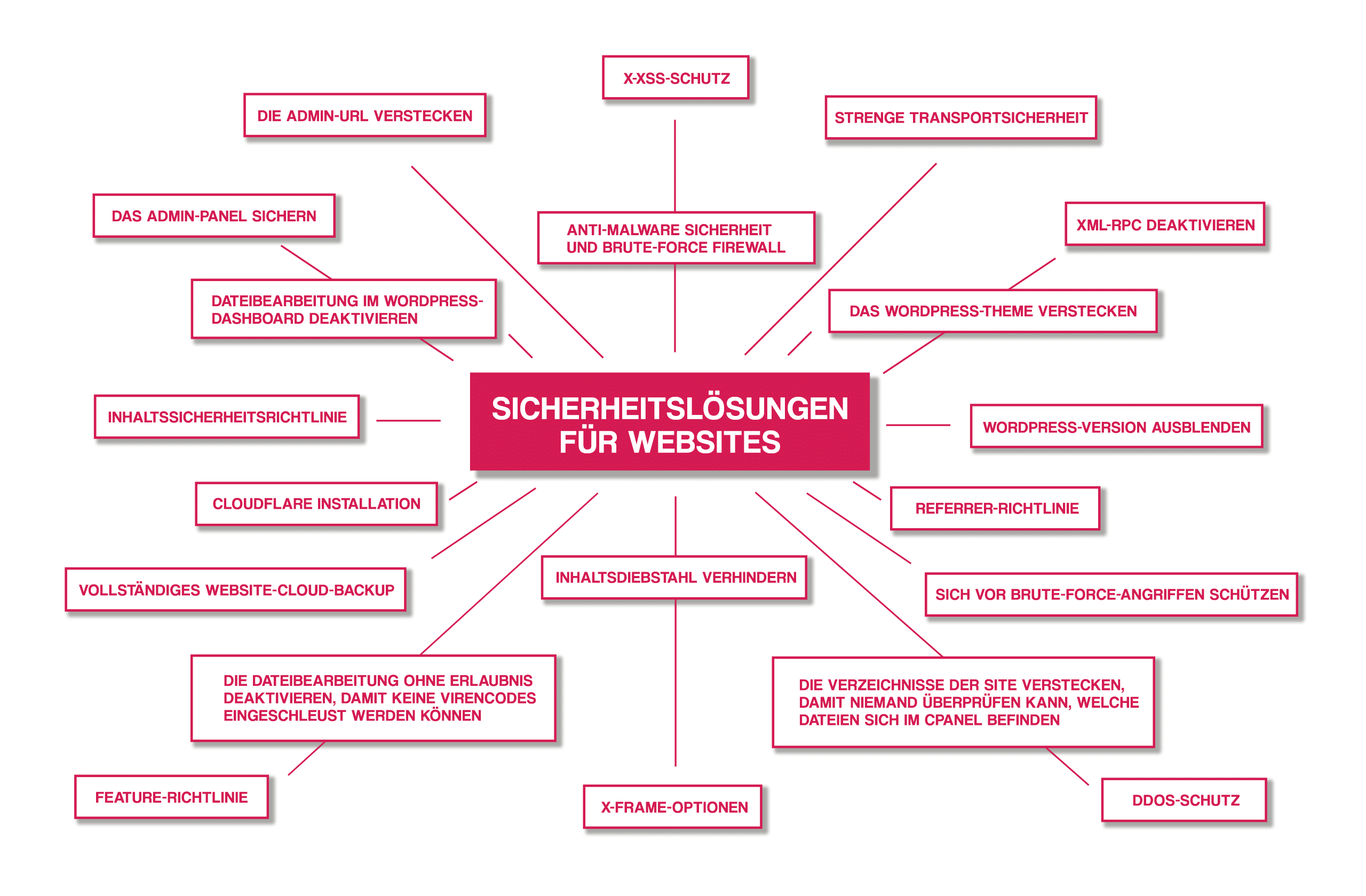

Während der Ukraine-Russland Krise gab es mehrere Cyberattacken auf einige grosse russische Unternehmen. Wie man sieht, sollte man sich gut um den Schutz sowohl von grossen als auch kleinen Websites kümmern. Um nicht um die Sicherheit Ihrer WordPress-Seite besorgt zu sein, bieten wir Ihnen bei Swiss Media Design GmbH das “WordPress Sicherheitspaket” an, damit Ihre Website rundum vor Hackerangriffen geschützt ist. Im Folgendem erfahren Sie wie wir Ihnen mit unserem Angebot des “WordPress Sicherheitspakets” helfen können zukünftige Hacking- oder Malware-Angriffe auf Ihrer Website zu verhindern und im Falle eines schon begangenen Hackerangriffs, Ihre Website und Daten wiederherzustellen.

Das Admin-Panel sichern

Das Admin-Panel sichern

Das Sperren des WordPress-Admin-Bereichs und des Logins ist eine gute Möglichkeit, die Sicherheit einer Website zu erhöhen. Den Zugang zum Hostpoint Control Panel kann man mit einer Hostpoint ID mithilfe der Zwei-Faktor-Authentifizierung zusätzlich schützen. Damit wird verhindert, dass Unbefugte auf Verträge oder Dienstleistungen zugreifen können. Zwei weitere Möglichkeiten sind zum einen die Standard-Anmelde-URL für wp-admin zu ändern und zum anderen die Anmeldeversuche einzuschränken. Eine der wichtigsten Massnahmen um eine Webseite zu schützen ist, wenn man einen komplexen Administrator-Benutzernamen und -Passwort wählt. (Keine Verwendung des Firmennamens!) Ausserdem sollte man nicht überall das gleiche Passwort verwenden und es nicht im Browser speichern. Die Funktion zum Speichern von Browserkennwörtern ist eine Schwachstelle. Dabei empfehlen wir die Nutzung von Passwortverwaltungsdiensten von Drittanbietern.

Die Admin-URL verstecken

Standardmäßig ist die Anmelde-URL einer WordPress-Seite domain.com/wp-admin. Eines der Probleme dabei ist, dass alle Bots, Hacker und Skripte da draußen dies auch wissen. Durch die Änderung der URL kann man sich weniger zum Ziel machen und sich besser gegen Brute-Force-Angriffe schützen. Das Verstecken des WP-Admin hat einen starken Einfluss auf die gefühlte Sicherheit einer WordPress-Seite. Wenn Hacker einen Brute Force Angriff auf eine Seite starten, kann es sein, dass der Webserver allein durch die hohe Anzahl der Anfragen “überhitzt”. Dies ist keine Lösung, sondern nur ein kleiner Trick, der definitiv helfen kann, eine Website zu schützen.

Das WordPress-Theme verstecken

Möglicherweise möchte man nicht unbedingt allen mitteilen, dass man sich in WordPress befindet und potentiellen Hackern dabei helfen, die Struktur des Dateisystems vorherzusagen. “Security through obscurity“ (oder auch: Sicherheit durch Unklarheit) kann ein wertvoller Bestandteil einer mehrschichtigen Sicherheitsstrategie sein, sollte aber nicht die einzige Strategie sein, die zum Schutz einer Website eingesetzt wird.

Sich vor Brute-Force-Angriffen schützen

Kriminelle Hacker nutzen verschiedene Möglichkeiten, Angriffe und Attacken per Brute Force zu starten. Denn ihr Ziel ist klar formuliert: Sie wollen möglichst schnell an Passwörter, Bankenlogins oder sensible Daten gelangen. Moderne, leistungsfähige Rechnersysteme sind heutzutage in der Lage, binnen kurzer Zeit viele mögliche Kombinationen von Passwörtern durchzurechnen. Es ist höchste Zeit zu handeln um die Erfolgsaussichten für Angriffe per Brute Force zu minimieren. Helfen können komplexe Passwörter, lange Schlüssel und die Begrenzung von möglichen Fehlversuchen bei Logins. Auch die Zwei-Faktor-Authentifizierung erschwert Brute Force, da die Angreifer nicht über den zweiten Faktor verfügen.

Die Verzeichnisse der Site verstecken, damit niemand überprüfen kann, welche Dateien sich im Cpanel befinden

Aufgrund einer erhöhten Anzahl von WordPress-CMS-Angriffen ist es wichtig, das Durchsuchen von Verzeichnissen zu deaktivieren. Hacker können das Durchsuchen von Verzeichnissen ausnutzen, um Dateien mit bekannten Schwachstellen aufzudecken, und sie wiederum ausnutzen, um sich unbefugten Zugriff zu verschaffen. Darüber hinaus kann das Durchsuchen von Verzeichnissen von Außenstehenden verwendet werden, um den Inhalt einer Datei nachzuahmen, die Verzeichnisstruktur und andere Informationen zu entdecken. Aus diesem Grund ist es unerlässlich, die Indexierung und das Durchsuchen von Verzeichnissen einzuschränken.

Die Dateibearbeitung ohne Erlaubnis deaktivieren, damit keine Virencodes eingeschleust werden können

WordPress bietet mit dem Theme- und Plugin-Editor die Möglichkeit alle Plugin und Theme-Dateien direkt in der Administration zu bearbeiten. Das bedeutet, dass sensible Dateien für die Darstellung der Webseite ohne große Hürden standardmäßig angepasst werden können. Da eine Anpassung von Theme- und Plugin Dateien über das WordPress Backend eine große Fehlerquelle darstellt und auch aus vielen anderen Gründen, die Bearbeitung nicht empfehlenswert ist, bietet WordPress selbst eine einfache und schnelle Lösung, den Plugin- und Theme Editor zu deaktivieren und den Zugriff für Laien zu verbieten. Die Anpassung von Plugin und Theme Dateien ist natürlich weiterhin über einen Dateieditor wie bspw. Dreamweaver, Sublime Text oder PHP Storm mit FTP-Zugang möglich.

Inhaltsdiebstahl verhindern

Ein Copyright-Hinweis sollte ein essentieller Bestandteil einer Website sein. Darin sollte genau angegeben sein, welche Arten der Nutzung auf einer Website erlaubt sind und welche nicht, um Unklarheiten zu vermeiden. Mit einer entsprechenden Creative Commons-Lizenz kann man ähnlich wie bei der vorherigen Option genau angeben, welche Arten der Nutzung zugelassen sind und welche nicht. Indem man den RSS-Feed so konfiguriert, dass Beitragszusammenfassungen angezeigt werden, kann man sich zusätzlich vor Scrapern schützen, die RSS-Feeds zur illegalen Beschaffung von Inhalten nutzen. Ausserdem gibt es die Möglichkeit einen individuellen Google Alert einzurichten, um per E-Mail über alle neuen Suchergebnisse benachrichtigt zu werden.

Inhaltssicherheitsrichtlinie

Content Security Policy (CSP) ist ein Sicherheitskonzept, um Cross-Site-Scripting und andere Angriffe durch Einschleusen von Daten in Webseiten zu verhindern. Es verschafft mehr Kontrolle darüber, von wo die Inhalte geladen werden dürfen, die den Besuchern einer Website angezeigt werden und welche anderen Websites mit einer Website interagieren dürfen. Eine richtig konfigurierte Richtlinie verschafft einer Website und den Nutzern zusätzlichen Schutz vor bestimmten Angriffen. Sie kann häufig genutzt werden, um Angriffe in Verbindung mit Content-/Code-Injection zu verhindern oder zu bekämpfen, zum Beispiel Cross-Site Scripting-/XSS-Angriffe, Angriffe in Verbindung mit der Einbettung einer schädlichen Ressource, Angriffe in Verbindung mit böswilliger Nutzung von iframes wie etwa „Clickjacking“-Angriffe und weitere.

X-Frame-Optionen

Clickjacking, auch bekannt als „UI-Redress-Angriff“, liegt vor, wenn ein Angreifer mehrere transparente oder undurchsichtige Ebenen verwendet, um einen Benutzer dazu zu bringen, auf eine Schaltfläche oder einen Link auf einer anderen Seite zu klicken, obwohl er beabsichtigte, auf die Seite der obersten Ebene zu klicken. Das http-Header-Feld x-frame options gibt eine Richtlinie an, die angibt, ob der Browser die übertragenen Ressourcen innerhalb eines Frames oder eines iframe darstellen soll. Server können diese Richtlinie im Header ihrer http-Antworten deklarieren, um Clickjacking-Angriffe zu verhindern, wodurch sichergestellt wird, dass Inhalte nicht in andere Seiten oder Frames eingebettet werden.

Feature-Richtlinie

Die Feature-Richtlinie bietet einen Mechanismus, um explizit anzugeben, welche Funktionen auf einer gesamten Website verwendet (oder nicht verwendet) werden. Auf diese Weise kann man Best Practices festlegen, auch wenn sich die Codebasis im Laufe der Zeit weiterentwickelt. Mit der Feature-Richtlinie stimmt man einer Reihe von “Richtlinien” zu, die der Browser für bestimmte auf einer Website verwendete Funktionen durchsetzen soll. Diese Richtlinien schränken ein, auf welche APIs die Website zugreifen kann, oder ändern das Standardverhalten des Browsers für bestimmte Funktionen. Für jedes Feature, das von der Feature-Richtlinie gesteuert wird, wird das Feature im aktuellen Dokument oder Frame nur aktiviert, wenn sein Ursprung mit der Liste der zulässigen Ursprünge übereinstimmt. Beispielsweise könnte man mit der Feature-Richtlinie das Standardverhalten der Autoplay-Funktion für Videos von Mobiltelefonen und Drittanbietern ändern. Auch das Beschränken von Nutzung sensibler Geräte wie Kamera, Mikrofon oder Lautsprecher auf einer Website ist möglich. Man kann iframes erlauben die Vollbild-API zu verwenden oder die Verwendung veralteter APIs wie synchrones XHR und document.write() blockieren.

Referrer-Richtlinie

Das Einfügen von Bildern, JavaScript und anderen Ressourcen in eine Seite oder das Springen von einer Seite zur anderen generiert neue HTTP-Anforderungen. Browser fügen diesen Anforderungsheadern im Allgemeinen das Feld Referrer hinzu, um die Quelle anzugeben. Referrer ist sehr nützlich bei der Analyse der Benutzerquelle, jedoch kann die URL vertrauliche Benutzerinformationen enthalten. Wenn sie von einer Website eines Drittanbieters abgerufen wird, ist sie nicht sicher. In der Vergangenheit gelang es Hackern mit Hilfe von Referrer-Informationen immer wieder, personenbezogene Daten aus nichtöffentlichen webbasierten Bereichen auszulesen. Mit der neuen Referrer-Richtlinie können wir den Referrer vor Websites von Drittanbietern ausblenden oder nur den Host-Teil der Quell-URL senden. Aber eine Sache, an die man sich erinnern sollte, ist, dass man das Recht hat, der anderen Partei nicht mitzuteilen, woher die Anfrage stammt, aber man keine falschen Quellen verwenden darf, um Personen zu täuschen. Über den HTTP-Security-Header lässt sich steuern, ob und in welchen Fällen der sog. Referrer-Wert bei ausgehenden Links übergeben werden soll. Die Referrer-Informationen geben einer aufgerufenen Website an, von wo der Request ausgelöst wurde. Führt zum Beispiel ein Link einer Website zu einem externen Ziel, so wird der Browser dieser Website die Domain als Ursprung mitteilen, so ein Besucher auf den Link klickt.

X-XSS-Schutz

Der X-XSS-Schutz ist eine Funktion, die das Laden von Seiten verhindert, wenn sie „reflektierte“ Cross-Site-Scripting-Angriffe erkennen. Bei diesem Angriffstyp wird JavaScript- oder HTML-Code an die URL angehängt und so an die Website übergeben, dass er an die Website-Besucher zurückgegeben – also “reflektiert” – wird. So ließen sich dann z.B. Links anhängen, die bösartiges JavaScript im Browser der Nutzer ausführen. Obwohl diese Schutzmaßnahmen in modernen Browsern weitgehend unnötig sind, wenn Websites eine entsprechende Content-Security-Policy implementieren, die die Verwendung von Inline-JavaScript deaktiviert (‚unsafe-inline‘), können sie dennoch Schutz für Benutzer älterer Webbrowser bieten, die CSP noch nicht unterstützen. Es ist kein Allheilmittel, aber es macht Sinn es zu aktivieren, speziell da es etwas sicherer ist, als die im Browser verwendete Standard Option.

Strenge Transportsicherheit

HTTP Strict Transport Security (HSTS) ist ein vorgeschlagener Sicherheitsmechanismus für HTTP , der es einem Webserver ermöglicht, einem Benutzeragenten (wie einem Webbrowser), kompatibel zu erklären, dass er mit ihm über eine sichere Verbindung interagieren soll (wie HTTPS). HSTS ist wichtig, da es Probleme behebt, wie das automatische Weiterleiten auf die gesicherte Version (HTTPS: //), wenn Besucher versuchen, die ungesicherte Version (HTTP: //) einer Seite auf deiner Seite zu verwenden. Ausserdem sind alte HTTP-Lesezeichen und Personen Man-in-the-Middle-Angriffen ausgesetzt, die die HTTP-Version einer Website eingeben. Dies sind Angriffe, bei denen der Angreifer die Kommunikation zwischen Parteien verändert und sie zu der Annahme verleitet, dass sie noch miteinander kommunizieren. Es ermöglicht nicht das Überschreiben der ungültigen Zertifikatsnachricht, wodurch der Besucher wirklich geschützt wird. Zuletzt gibt es noch Cookie-Hijacking: Dies kann auftreten, wenn jemand ein Sitzungscookie über eine ungesicherte Verbindung stiehlt. Cookies können alle Arten von wertvollen Informationen wie Kreditkarteninformationen, Namen, Adressen usw. enthalten.

XML-RPC deaktivieren

Die XML-RPC Schnittstelle wird von WordPress für verschiedene Zwecke genutzt, zum Beispiel für Pingbacks und zur Kommunikation mit externen Diensten oder Smartphone-Apps. Doch nicht jeder WordPress-Nutzer verwendet diese Dienste – so bleibt die XML-RPC-Schnittstelle bei den meisten WordPress-Installationen ungenutzt und stellt stattdessen sowohl ein Sicherheitsrisiko als auch eine Performance-Bremse dar. Jedes mal wenn xmlrpc.php eine Anfrage macht, sendet es den Benutzernamen und das Passwort zur Authentifizierung. Dies stellt eine erhebliche Sicherheitslücke dar und ist etwas, was die REST-API nicht tut. Eine Brute-Force-Attacke wie diese könnte ihnen erlauben, Inhalte einzufügen, Code zu löschen oder deine Datenbank zu beschädigen. Wenn ein Angreifer genug Anfragen an eine Webseite sendet, jede mit einem anderen Benutzernamen- und Passwort-Paar, besteht die Möglichkeit, dass er schließlich auf die richtige trifft, um Zugang zu der Webseite zu erhalten. Aus diesem Grund sollte man, wenn man eine aktuelle Version von WordPress verwendet, die die REST-API zur Kommunikation mit externen Systemen nutzt, xmlrpc.php deaktivieren. Sie wird nicht benötigt und könnte eine Webseite angreifbar machen. Seit der WordPress-Version 3.5 ist die XML-RPC-Schnittstelle standardmässig aktiviert. Um sie zu deaktivieren sind einige kleine Kniffe nötig, da sich die Schnittstelle nicht direkt über das WordPress-Backend deaktivieren lässt.

WordPress-Version ausblenden

Das Leben eines Hackers wird wirklich sehr einfach, wenn er weiß, welche Version von WordPress auf einer Website verwendet wird. Dies liegt daran, dass sie, gezielt versuchen können, die Site mit Schwachstellen in dieser Version anzugreifen. Wenn sie die Version nicht kennen, wäre dies ein Hit-and-Miss-Angriff. Wenn sie jedoch die Version kennen, können sie sich auf einen bestimmten Angriff konzentrieren, der mit größerer Wahrscheinlichkeit erfolgreich ist.

Dateibearbeitung im WordPress-Dashboard deaktivieren

Der Datei-Editor erlaubt es allen WordPress-Benutzern mit Administratorenrechten, den Code von Themes und Plugins direkt im Adminbereich zu bearbeiten. Dies stellt ein Sicherheitsrisiko dar: Ein unbedarfter Benutzer könnte ungewollt Schaden anrichten. Auch ein Hacker würde hierdurch wesentlich mehr Zugriffsrechte erhalten. Daher empfehlen wir Ihnen ausdrücklich, den Datei-Editor deaktivieren zu lassen.

DDoS-Schutz

Kurz für Distributed Denial of Service ist ein DDoS-Angriff eine koordinierte aggressive Aktion, die von einem Netzwerk kompromittierter Computer oder Geräte (einem Botnetz) ausgeführt wird, das massiv Daten an einen Server (das Ziel) sendet oder Daten von diesem anfordert. Die Flut von Anfragen überfordert die Serverkapazität, verlangsamt sie oder führt aufgrund fehlender Ressourcen zum Absturz. Die Folgen davon könnten zum Beispiel sein, dass die Erfahrung von Besuchern beeinträchtigt wird, indem Websites verlangsamt werden und schließlich für Benutzer unzugänglich sind. Hinzu kommt, dass wenn es sich bei einer Website um einen Online-Shop handelt, Verkäufe verloren gehen. Der Ruf einer Website kann ernsthaft sinken, sowohl in Bezug auf den wahrgenommenen Markenruf, als auch in Bezug auf Autorität, Relevanz und Vertrauen, die die Säulen eines jeden sind. Ausserdem kann die Reparatur der Schäden viel kosten. Die Kosten hängen von der Dauer des Angriffs ab und sind schwer zu berechnen, da Sie zahlreiche Nebenwirkungen berücksichtigen müssen, z. B. Kundenbetreuungsbemühungen zur Beantwortung von Benutzeransprüchen wegen Dienstunterbrechungen oder die Einstellung eines Sicherheitsdienstes zur Bereinigung der Website. Die zwei notwendigen Sicherheitsmaßnahmen, die man ergreifen sollte, um eine WordPress-Site vor DDoS-Angriffen zu schützen: Sich eine gute WordPress-Backup-Lösung holen und eine kostengünstige, Cloud-basierte Anti-DDoS-Sicherheitslösung verwenden. Wenn eine Website nach einem Angriff beschädigt ist, kann man sie mit einem sicheren Backup wiederherstellen. Die Backup-Lösung ist aus vielen Gründen ein Muss, nicht nur für den DDoS-Schutz. Es gibt viele kostenlose und kostenpflichtige Backup-Lösungen im WordPress-Plugin-Katalog.

Anti-Malware Sicherheit und Brute-Force Firewall

Anti-Malware Sicherheits und Brute-Force Firewall führen einen vollständigen Scan durch, um bekannte Sicherheitsbedrohungen und Backdoor-Skripte automatisch zu entfernen. Es verfügt über eine Firewall, die SoakSoak und andere Malware daran hindert, den Revolution Slider und andere Plugins auszunutzen. Anti-Malware-Sicherheit und Brute-Force-Firewall sind Open-Source-Software und daher kostenlos nutzbar.

Cloudflare Installation

Cloudflare bietet ein weltweites Netzwerk für sichere, vertrauliche, schnelle und zuverlässige Internetverbindungen mit jedem Gerät. Sie bieten direkte Verbindungen zu allen großen Cloud-Anbietern und verbinden uns mit nahezu jedem Service-Provider auf der Welt. Es ist mit Blick auf Datenschutz entwickelt worden, weshalb sie die Ende-zu-Ende-Verschlüsselung einsetzen und sich an die lokalen Vorschriften zur Datenlokalisierung und -speicherung halten. Das 121 Tbps-Netzwerk von Cloudflare blockiert durchschnittlich 70 Milliarden Bedrohungen pro Tag, darunter einige der größten DDoS-Angriffe, die jemals aufgezeichnet wurden. Die Architektur von Cloudflare bietet L3-L7-Netzwerkservices, die alle über ein einziges Dashboard zugänglich sind. Es ist so konzipiert, dass jeder Dienst auf jedem Server in jedem Rechenzentrum im globalen Netzwerk ausgeführt wird. Man kann Apps, APIs und Websites in wenigen Minuten sichern und beschleunigen, indem man den DNS auf Cloudflare verweist. Sofortige Aktivierung von Performance- und Sicherheitsdiensten, einschließlich: CDN, WAF, DDOS-Schutz, Bot-Management, API-Sicherheit, Web Analytics, Bildoptimierung, Stream Delivery, Load Balancing, SSL und DNS sind möglich.

Vollständiges Website-Cloud-Backup

Bei einer Datensicherung in der Cloud werden Daten in einem Rechenzentrum im Internet, gesichert. Mit der 3-2-1-Regel werden immer drei Kopien von Daten (Live-Umgebung in der Sie arbeiten + zwei Backups) gespeichert, können zwei unterschiedliche Medien (Server/Festplatte vor Ort + die Cloud) genutzt werden und eine Backup-Kopie an einem externen Ort gelagert werden. Die meisten Unternehmen sollten die Gefahr eines Datenverlusts ernst nehmen, denn diese Bedrohung ist äußerst real und kostet im Zweifelsfall viel Geld. Mit einem Backup kann man Daten, E-Mails und sogar bei einem Komplett-Verlust das gesamte System wiederherstellen. Ein wichtiger Vorteil der Online-Datensicherung ist die Skalierung des Speicherplatzes zu jederzeit. Werden die Datenmengen größer, muss man auf diese Weise keine neuen Server anschaffen, was natürlich auch Kosten spart. Nun das Beste zum Schluss: Sobald Daten einmal in der Cloud sind, sind sie ständig und überall verfügbar. Das bedeutet, dass auch ein Mitarbeiter im Ausland jederzeit eine Wiederherstellung der Daten für seinen Rechner vornehmen kann.

Schlussfolgerung

Wir bei Swiss Media Design GmbH helfen Ihnen gerne die besten Schutzmassnahmen vor Hackerangriffen und Datenverlusten bei Ihrer Website einzurichten. Also nehmen Sie gerne noch heute Kontakt zu uns auf für ein unverbindliches Gespräch. Denn wir sind uns im Klaren, dass neben einer einwandfreien Benutzung und einem passenden Design, die Sicherheit vor Hacker Offensiven eine hohe Priorität hat. Heutzutage ist es sehr leichtsinnig auf Sicherheitsmassnahmen zu verzichten und darauf zu vertrauen, dass einem schon nichts zustossen kann, denn wie wir wissen haben Hacker verschiedene Gründe und unabsehbare Intentionen um Ihrem Unternehmen und Ihrer Website zu schaden.